Un cercetător în securitate a analizat soluția de remote management NanoKVM și a descoperit că trimte datele utilizatorilor pe servere din China. De asemenea, device-ul ascundea un microfon despre care utilizatorii nu erau informați. Chinezii au reacționat imediat asigurând clienții că au rezolvat problemele semnalate.

NanoKVM, un cal troian pentru administratorii de sisteme

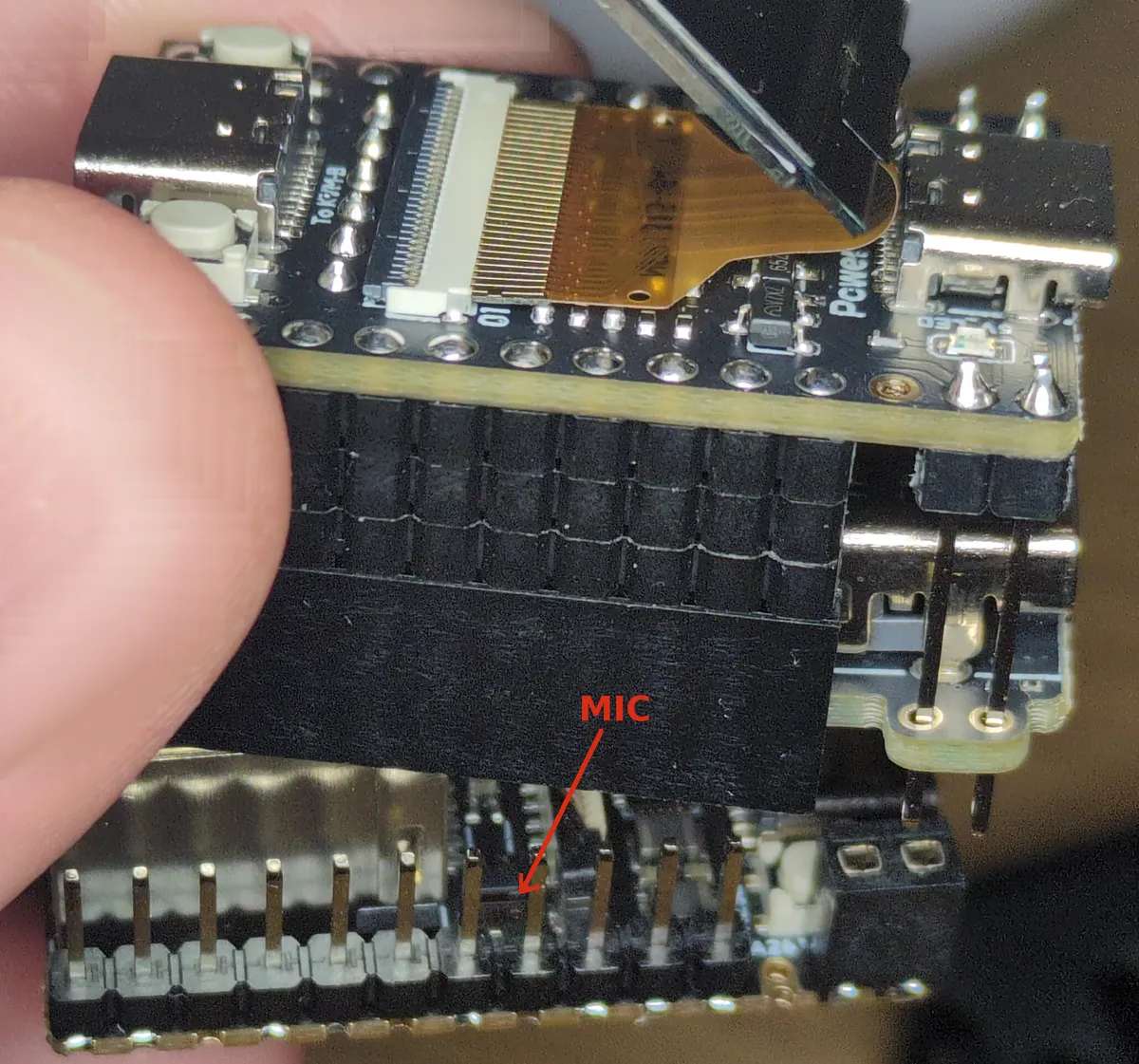

La începutul acestui an, un cercetător sloven în domeniul securității a publicat o analiză a NanoKVM de la Sipeed, care a ridicat semne de întrebare majore cu privire la dispozitivul de gestionare de la distanță a sistemelor PC, care costă 30-60 EUR. În mod alarmant, demontarea efectuată de cercetător a arătat că dispozitivul era livrat cu un catalog de erori de securitate și un microfon nedocumentat care putea fi activat prin SSH. După raportarea problemelor, chinezii au promis că multe dintre acestea au fost rezolvate în lunile care au urmat.

Soluțiile KVM sunt bazate pe o placă de bază RISC-V, lansată pe piață anul trecut ca o alternativă economică la PiKVM. Aceasta remote acces la PC-uri și servere, captură HDMI, emulare USB HID. Începe să apară în mediile IT tocmai pentru că nu necesită niciun software instalat pe mașina țintă și poate funcționa de la BIOS până la instalarea sistemului de operare. Merge și cu sistemul PC complet oprit.

Cercetătorul spune că softul dispozitivului include vulnerabilități din momentul în care pornește. Primele unități soseau cu o parolă predefinită și acces SSH deschis, o problemă pe care cercetătorul a raportat-o către Sipeed și pe care compania a corectat-o ulterior. Interfața web încă nu dispune de protecții de bază, inclusiv apărarea CSRF și orice mecanism de invalidare a sesiunilor active.

Mai îngrijorător este faptul că cheia de criptare utilizată pentru a proteja parolele de conectare în browser este codificată fix și identică pe toate dispozitivele. Potrivit cercetătorului, acest lucru a trebuit să fie explicat dezvoltatorilor „de mai multe ori” înainte ca aceștia să recunoască problema.

Comportamentul în rețea al NanoKVM a ridicat și alte semne de întrebare, deoarece acesta ruta implicit interogările DNS prin servere chinezești și realiza conexiuni de rutină la infrastructura Sipeed pentru a prelua actualizări și o componentă binară cu sursă închisă. Cheia care verifica acea componentă era stocată în text simplu pe dispozitiv și nu exista nicio verificare a integrității firmware-ului descărcat.

Versiunea Linux de bază era, de asemenea, o imagine puternic simplificată, fără instrumente de gestionare comune, dar includea tcpdump și aircrack, utilități asociate în mod normal cu inspecția pachetelor și testarea wireless, mai degrabă decât hardware de producție destinat să fie amplasat pe rețele privilegiate.

Toate aceste probleme, împreună cu descoperirea unui microfon minuscul, montat pe suprafață, ar trebui să-l facă pe orice utilizator suspicios în ceea ce privește adevăratele intenții ale dispozitivului. Cercetătorul a spus că microfonul nu este documentat în materialele produsului, însă sistemul de operare include instrumente ALSA, cum ar fi amixer și arecord, care îl pot activa imediat. Având în vedere că acreditările SSH implicite sunt încă prezente pe multe unități implementate, cercetătorul a demonstrat că sunetul poate fi înregistrat și extras cu un efort minim, iar transmiterea în timp real a acelui sunet ar necesita doar scripturi suplimentare modeste.