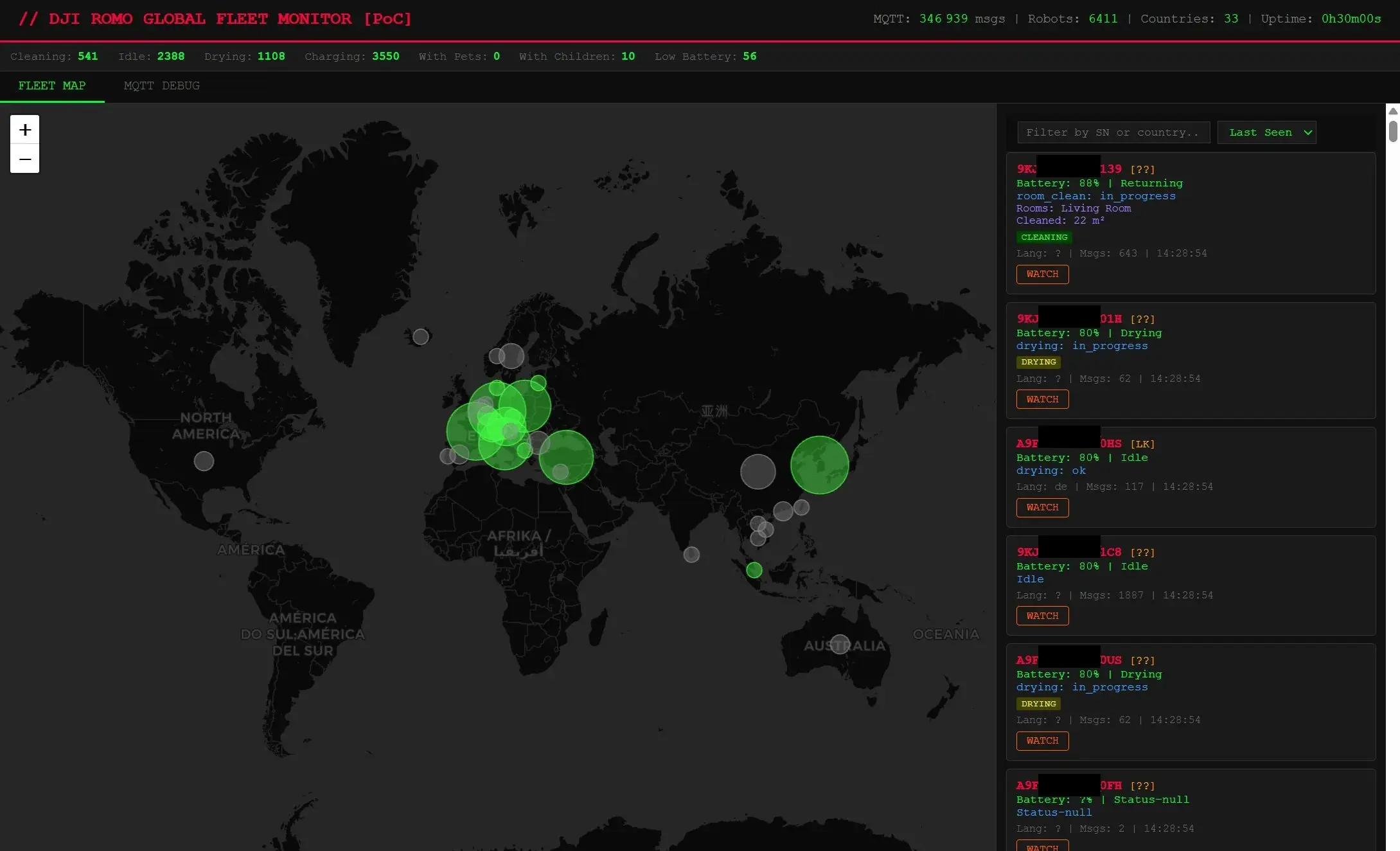

În încercarea de a-și controla propriul aspirator DJI Romo folosind un controller de PlayStation 5, Sammy Azdoufal, un specialist în inteligență artificială, a „spart” din greșeală securitatea sistemelor online ale producătorului. În momentul în care aplicația sa artizanală a început să comunice cu infrastructura producătorului, sistemul nu i-a returnat doar datele propriului echipament, ci și informații provenind de la aproximativ 7.000 de aspiratoare DJI Romo din 24 de țări diferite.

Pentru a reuși acest lucru, el a apelat la asistentul virtual Claude Code pentru a realiza un proces rapid de inginerie inversă asupra protocoalelor de comunicare. Nivelul de acces obținut accidental este îngrijorător pentru intimitatea utilizatorilor casnici. Azdoufal a descoperit că poate controla de la distanță mișcările aspiratoarelor străine și poate prelua fără alerte feed-ul live al camerelor video și al microfoanelor integrate. Mai mult, platforma îi oferea pe tavă hărțile 2D complete ale locuințelor cartografiate de roboți, alături de adresa IP care trăda locația aproximativă a fiecărei familii.

Partea cu adevărat îngrijorătoare a acestei situații este că Azdoufal nu a folosit nicio tehnică avansată de hacking, excluzând total atacurile de tip brute force. El a extras pur și simplu token-ul privat al propriului său aspirator pentru a se autentifica în mod legitim pe serverele MQTT aparținând companiei DJI. Acolo a descoperit o lipsă catastrofală a filtrelor de control al accesului (ACL) la nivel de aplicație, serverul transmițând oricărui utilizator conectat absolut toate datele disponibile în rețeaua regională.

Deși gigantul tehnologic s-a apărat afirmând că folosește infrastructura cloud AWS în Statele Unite și criptează ferm transmisiunile prin standardul TLS, protecția s-a dovedit a fi doar o fațadă. Protocolul TLS securiza într-adevăr fluxul principal de date împotriva interceptărilor externe, dar în interiorul rețelei MQTT informațiile circulau complet necriptate, în format text clar. Astfel, orice client validat de sistem putea să citească detaliile tuturor celorlalte dispozitive fără niciun fel de obstacol tehnic.

Patch-uri întârziate și vulnerabilități active

Pusă în fața dovezilor, compania DJI a reacționat, a tăiat temporar accesul extern și a declarat oficial că a identificat problema, implementând două patch-uri de securitate. Reprezentanții brandului au insistat că exploatările reale ale acestei breșe au fost extrem de rare, limitându-se în mare parte la cercetătorii care efectuau teste de siguranță cibernetică. Cu toate acestea, rezolvarea tehnică oferită de producător pare să fie doar una parțială și făcută în grabă.

Conform The Verge, specialistul a demonstrat public că anumite vulnerabilități au rămas încă active în sistemul aspiratoarelor Romo. De exemplu, un utilizator poate viziona propriul flux video de supraveghere fără a i se mai solicita introducerea codului PIN de siguranță, o eroare gravă pe care compania a promis că o va repara abia în săptămânile următoare. Acest incident nu face decât să confirme o tendință generală pe piața de smart home, modele concurente de top de la Ecovacs, Dreame sau Narwal confruntându-se recent cu breșe la fel de invazive de confidențialitate.